BancoEstado recurre a Microsoft y a BCG para la elaboración de informes tras el ciberataque

El presidente del banco estatal, Sebastián Sichel, indicó que la consultora ya elaboró un reporte en 2017, el que será actualizado tras el incidente.

- T+

- T-

Continúa el manejo de crisis en BancoEstado, tras el ciberataque sufrido el fin de semana y que obligó cerrar sus sucursales el lunes, las que ha ido abriendo de forma paulatina hasta operar ayer con 259 oficinas abiertas.

El presidente del banco estatal, Sebastián Sichel, asistió ayer de forma remota a la comisión de Economía del Senado, en compañía del gerente general de la entidad, Juan Cooper, y el gerente de Operaciones y Tecnología, Marcelo García, además del presidente de la Comisión para el Mercado Financiero (CMF), Joaquín Cortez, quien estuvo secundado por jefes de servicio del regulador.

En la instancia, los representantes de la institución dieron cuenta de las medidas que han tomado y las que van a implementar. Dentro de las últimas, Sichel anunció que se actualizará un informe que Boston Consulting Group (BCG) elaboró en 2017 y que reveló las brechas de ciberseguridad que tenía el banco.

Ese reporte concluyó en el conocido “Plan Director de Ciberseguridad” que tienen al interior de la entidad.

“Efectivamente, en el gobierno de la Presidenta Bachelet se hizo un informe particular del Boston Consulting Group, sobre cuáles eran las brechas de ciberseguridad que tenía el banco”, dijo Sichel. El plan resultante “ha permitido que el banco realice inversiones por sobre los US$ 20 millones, lo que se ha continuado bajo la presidencia de Enrique Marshall, la presidencia de Arturo Tagle”, agreó.

De acuerdo con fuentes cercanas a la entidad, en 2017 se detectaron vulnerabilidades “importantes” en los sistemas de ciberseguridad del banco, lo que empujó la realización del informe que elaboró BCG y que BancoEstado planea actualizar.

El Plan Director

El Plan Director de Ciberseguridad contó también con la asesoría de Microsoft USA. La compañía estadounidense está a cargo de realizar el análisis forense del ataque que afectó a BancoEstado, lo que será reportado en un informe, con la información respecto a las vulnerabilidades aprovechadas por el malware para lograr infectar los 13 mil equipos que sufrieron el ataque.

El programa aborda el modelo de gobierno de la institución financiera en los aspectos estratégicos, tácticos y operacionales en esta materia.

Entre las consideraciones de este diseño se encuentran las acciones generales para reaccionar y responder frente a un ataque, además de soluciones avanzadas de protección para estaciones de trabajo y dispositivos.

“Esta incorporación de nuevas tecnologías nos permitirá mejorar nuestros mecanismos de protección para prevenir y detectar de manera oportuna amenazas que pongan en riesgo al Banco y sus clientes, así como también de herramientas y procesos que nos permiten recuperarnos en el menor tiempo posible ante un incidente”, dice la descripción de programa en la Memoria del banco de 2018. Dentro de las medidas que se impulsaron con este plan se encuentra la creación de la Gerencia de Ciberseguridad, la que hoy está a cargo de Abraham Ermann, el que responde directamente al gerente de Operaciones y Tecnologías, Marcelo García.

Sichel dijo en la comisión que parte del equipo de ciberseguridad está compuesto por excolaboradores de Banco de Chile, quienes cuentan con la experiencia del ciberataque que sufrió esa entidad en 2018 y que terminó por sustraer US$ 10 millones.

Diferencias con la CMF

Durante la sesión de la comisión de Economía, el senador Felipe Harboe fue el que realizó más preguntas. Una de las que marcó la jornada se refirió al tiempo que el Ransomware estuvo en los sistemas del banco antes de ser detectado, considerando que en el caso del ataque sufrido por Banco de Chile, señaló el parlamentario, estuvo meses incubado.

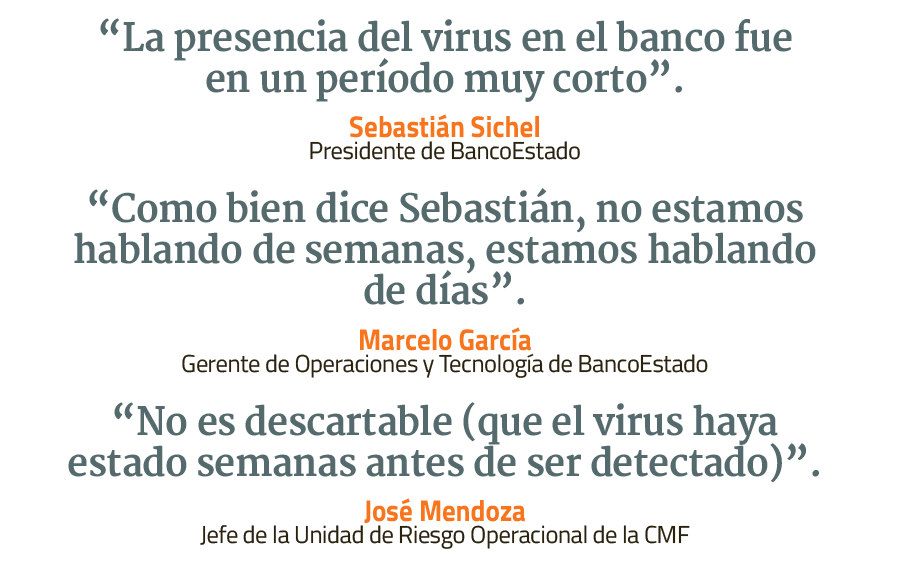

“La presencia del virus en el banco fue en un período muy corto”, respondió Sichel, quien insistió además que, como se mantuvo poco tiempo en los sistemas, el ataque no “tomó” información de mucho valor del banco.

“El primer análisis en esta investigación de control del accidente es entender el período de estadía del malware en el banco. Como bien dice Sebastián, no estamos hablando de semanas, estamos hablando de días”, agregó García.

Tras la exposición de Cortez, Harboe consultó si en el regulador tenían la misma opinión que en el banco acerca del tiempo que estuvo el virus en sus sistemas. “Con la información que tienen ustedes hasta el momento, ¿les permite señalar que este grupo, a través del malware, estuvieron instalados hace un rato atrás? Me refiero días, semanas, ¿es descartable que haya estado semanas?”, insistió el senador.

“No, senador. No es descartable, porque en definitiva gran parte de las acciones que se están realizando son para operacionalizar todos los servicios que están con falta de disponibilidad. De forma conjunta se está viendo cuáles fueron las causas por las cuales las vulnerabilidades que se aprovecharon para poder instalar este virus”, indicó el jefe de la Unidad de Riesgo Operacional de la CMF, José Mendoza.